روتر میکروتیک می تواند مورد حمله قرار گیرد. این حملات میتواند نوع های مختلفی داشته باشد BruteForce,DDoS از معروف ترین آنها میباشند و دلیل آن میتواند باز بودن پورت های خاصی از روتر شما باشد (DNS SSH FTP Telnet Web ) درصورتی که شما به آنها احتیاجی ندارید میتوانید آن ها را بسته و جلوی این حملات را بگیرید ولی اگر به آنجا احتیاج دارید و نمیتوانید آنهارا ببندید باید پورت را عوض کنید شاید این راهکار مدتی شمارا از شر حملات رها کند ولی مشکل اینجاست که بایک پورت اسکن ساده تمام پورت های باز روتر شما پیدا می شود.

حتی اگرشما شامل مورد بالا نباشد شاید کاربران شما (کلاینت های متصل به روتر) درحال انجام PortScan هستند و شما میخواهید جلوی آنهارا بگیرید. پس با آرتاگستر همراه باشید تا این مشکل هارا حل کنیم.

راه حل

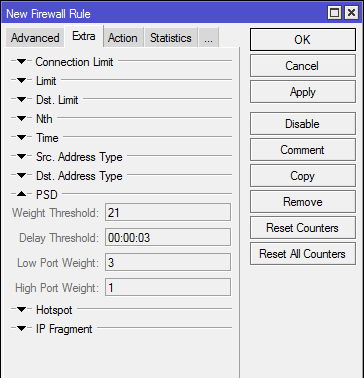

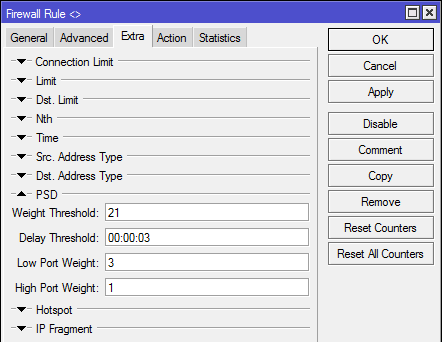

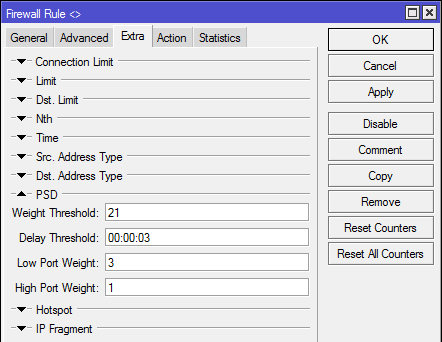

ما برای اینکار از قابلیتی با نام PSD که خود میکروتیک برای تشخیص PortScan قرار داده استفاده میکنیم.

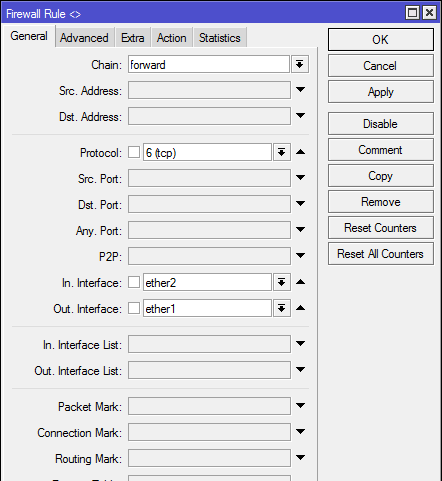

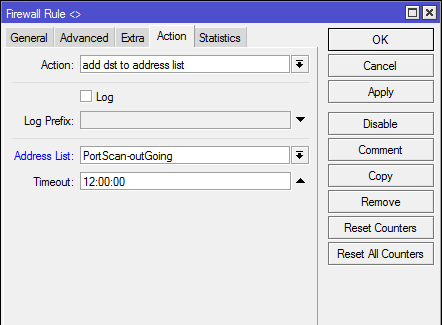

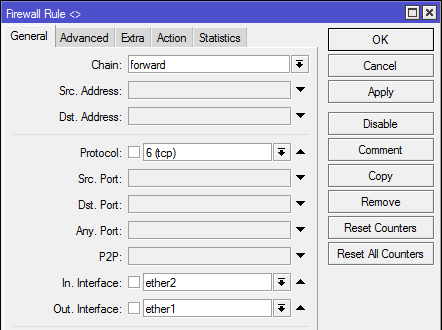

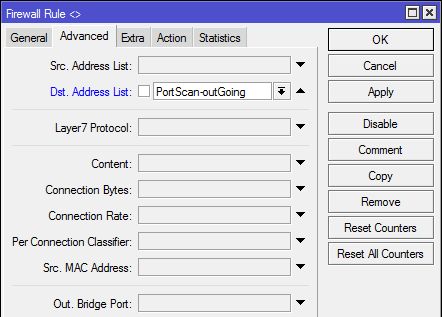

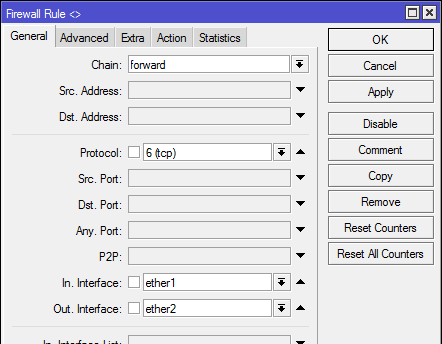

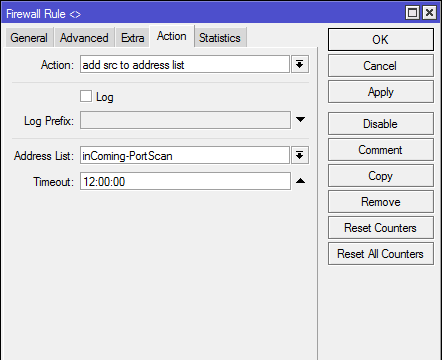

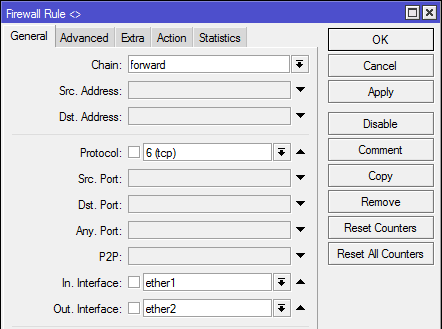

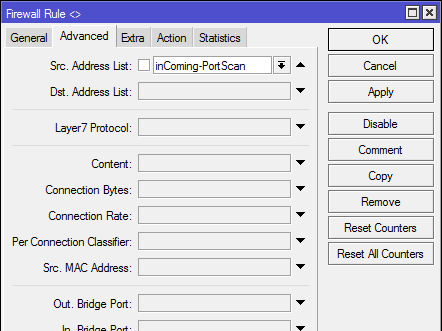

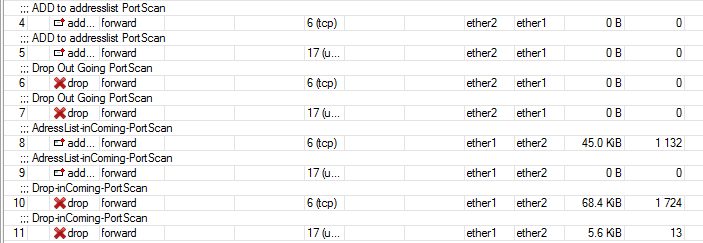

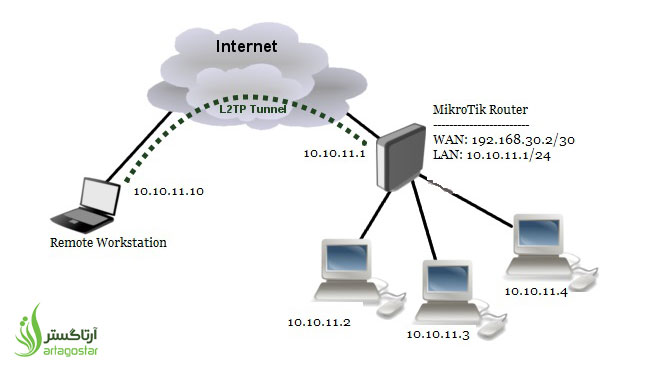

روش کار به این صورت میباشد که ما آیپی های مورد حمله قرار گرفته یا آیپی هایی که روتر شما را مورد حمله قرار داده را به آدرس لیست اضافه میکنیم و سپس ارتباطات را با آن آیپی ها می بندیم (توجه داشته باشید روتر ما در این مثال ۲ اینترفیس داشته و یک اینترفیس به اینترنت ودیگری به کلاینت ها (که هرکدام دارای آیپی Valid هستند) متصل شده است ما ۲کار انجام میدهم هم پورت اسکن های که کلاینت ها انجام میدهند میبندیم و هم پورت اسکن های که از بیرون بر روی شبکه ما انجام می شود را بلاک میکنیم برای اینکار لازم است که رول هایمان را در Forward قرار دهیم.

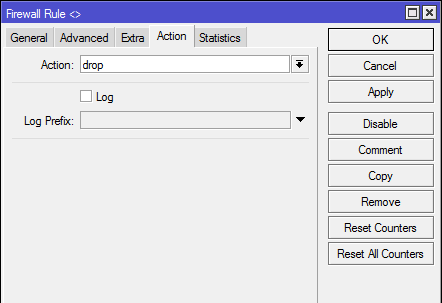

مرحله اول (اتک دهنده کلاینت درشبکه ما میباشد و قربانی یک آیپی در اینترنت میباشد) پورت اسکن های خروجی

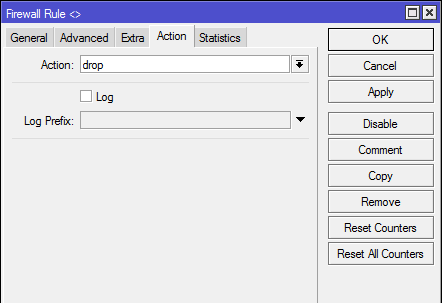

و بلاک میکنیم

و باید این مراحل را برای پروتکل UDP هم انجام دهیم

مرحله دوم (اتک دهنده یک سیستم داخل اینترنت و قربانی یکی از کلاینت های شما میباشد) پورت اسکن ورودی

و بلاک میکنیم

و دوباره این مراحل را برای پروتکل UDP انجام میدهیم و در نهایت

ارسال نظر